Las últimas noticias día a día.

La información más relevante del sector empresarial.

ÚLTIMAS NOTICIAS

USO DE IDENTIDADES DIGITALES EN EDIFICIOS INTELIGENTES

DRONES PARA EL SEGUIMIENTO Y REGISTRO DE LAS OBRAS

Revistas Digitales

COPARMEX RECHAZA PRODUCIR MENSAJES SOBRE PROGRAMAS SOCIALES

COPARMEX PRESENTA PROPUESTAS PARA LA COMPETITIVIDAD Y EL DESARROLLO INCLUSIVO

CONSEJOS FINANCIEROS PARA USAR CORRECTAMENTE TU CRÉDITO EMPRESARIAL

LA CRECIENTE INSEGURIDAD VULNERA EL DESARROLLO SOCIAL Y ECONÓMICO DEL PAÍS: COPARMEX

COPARMEX PIDE AL GOBIERNO DE AMLO CAMBIAR LA ESTRATEGIA DE SEGURIDAD

SE SUMAN 30 ORGANIZACIONES A INICIATIVA DE LA COPARMEX

COPARMEX Y UNAM FORTALECEN LAZOS EN FAVOR DE LOS UNIVERSITARIOS

5 TIPS PARA MANEJAR LOS RIESGOS EMPRESARIALES FRENTE A LA INCERTIDUMBRE ECONÓMICA DE 2024

NO ES MOMENTO PARA DISCUTIR LAS PROFUNDAS REFORMAS CONSTITUCIONALES: CCE

Suscríbete

Recibe lo más reciente a tu mail

COPARMEX RECHAZA PRODUCIR MENSAJES SOBRE PROGRAMAS SOCIALES

La Confederación Patronal de la República Mexicana (Coparmex) aclaró que no han producido materiales de difusión relacionados sobre programas sociales en el marco de este

CONSEJOS FINANCIEROS PARA USAR CORRECTAMENTE TU CRÉDITO EMPRESARIAL

Una tarjeta de crédito empresarial puede ser una herramienta de gran utilidad para impulsar los emprendimientos. A partir de la pandemia, muchos emprendedores recurrieron a

COPARMEX PRESENTA PROPUESTAS PARA LA COMPETITIVIDAD Y EL DESARROLLO INCLUSIVO

Mediante estas propuestas, Coparmex Jalisco busca continuar fortaleciendo acciones para generar valor en la vida económica y social Por Jorge Velazco El Centro Empresarial de

LA CRECIENTE INSEGURIDAD VULNERA EL DESARROLLO SOCIAL Y ECONÓMICO DEL PAÍS: COPARMEX

Al cuarto trimestre del 2023, más de la mitad de la población se sentía insegura al vivir en su ciudad. La Confederación Patronal de la

MIGRACIÓN CONTRATA SEGURIDAD PRIVADA PARA SUS ESTACIONES

LA IMPORTANCIA DE LA RECIENTE LEY DE SEGURIDAD PRIVADA

¿EN QUÉ CONSISTE LA LEY DE SEGURIDAD PRIVADA?

EN EDOMEX VAN CONTRA EMPRESAS DE SEGURIDAD PRIVADA IRREGULARES

CONSEJO NACIONAL DE SEGURIDAD PRIVADA DEMANDA CAPACITACIÓN A PERSONAL

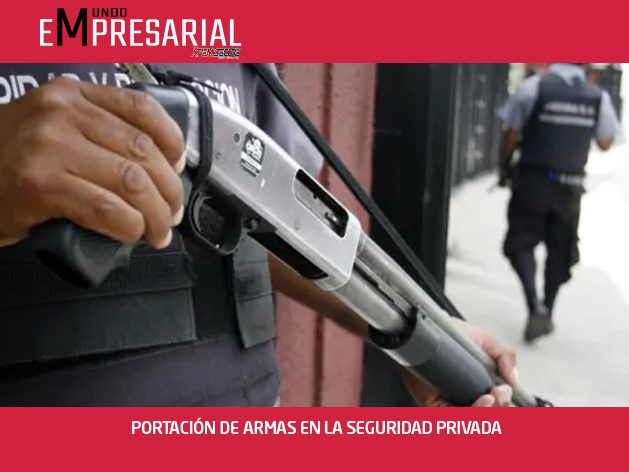

PORTACIÓN DE ARMAS EN LA SEGURIDAD PRIVADA

INCREMENTO DE ROBOS EN CENTROS COMERCIALES OBLIGA A CONTAR CON GUARDIAS ARMADOS

GUARDIAS DE SEGURIDAD EN ESCUELAS DE GUADALAJARA BUSCAN SER CAPACITADOS ANTE UNA SITUACIÓN DE RIESGO

LA DEMANDA DE SEGURIDAD PRIVADA AUMENTA UN 30% POR EL VANDALISMO Y EL CONSUMO DE ALCOHOL

Suscríbete

Recibe lo más reciente a tu mail

LA IMPORTANCIA DE LA RECIENTE LEY DE SEGURIDAD PRIVADA

El pasado 14 de marzo, el Presidente Gabriel Boric promulgó la nueva normativa después de casi 15 años de discusión. La nueva Ley de Seguridad

EN EDOMEX VAN CONTRA EMPRESAS DE SEGURIDAD PRIVADA IRREGULARES

La SSEM informó que habrá revisión a empresas de seguridad privada por ésta razón Autoridades del Estado de México anunciaron que emprenderán revisiones a empresas

¿EN QUÉ CONSISTE LA LEY DE SEGURIDAD PRIVADA?

Revisa todos los detalles de la ley que norma los sistemas de seguridad privada, en qué lugares deben estar, por cuáles roles están compuestos y

CONSEJO NACIONAL DE SEGURIDAD PRIVADA DEMANDA CAPACITACIÓN A PERSONAL

El presidente de dicho consejo, Raúl Sapién, también demandó que los elementos de seguridad privada reciban una mejor capacitación y entrenamiento, para reaccionar de forma

UNA CADENA DE SUMINISTRO SOSTENIBLE PARA LIDERAR LA LOGÍSTICA EN AMÉRICA LATINA

LOGÍSTICA VERDE, EL APORTE DE LOS ECONOMISTAS FRENTE A LA CRISIS AMBIENTAL

LA LOGÍSTICA GANA PESO EN LAS ESTRATEGIAS EMPRESARIALES Y ACELERA SU APUESTA TECNOLÓGICA

TENDENCIA TECNOLÓGICA 2024 PARA LA LOGÍSTICA EN MÉXICO

NEARSHORING Y LOGÍSTICA: CÓMO ONEST LOGISTICS SE ADAPTA A LAS NUEVAS DEMANDAS DEL MERCADO

APM TERMINALS Y DP WORLD IMPULSAN ELECTRIFICACIÓN DE OPERACIONES PORTUARIAS EN PRO DE LA DESCARBONIZACIÓN

LOS ROBOTS EQUIPADOS CON INTELIGENCIA ARTIFICIAL AYUDAN A LA INDUSTRIA LOGÍSTICA A COMBATIR LA ESCASEZ DE MANO DE OBRA

SEGURIDAD DE LAS MERCANCÍAS, UN RETO CLAVE PARA LAS ENTREGAS

LOGÍSTICA Y SEGURIDAD, ELEMENTOS VITALES PARA LA EXPORTACIÓN

UNA CADENA DE SUMINISTRO SOSTENIBLE PARA LIDERAR LA LOGÍSTICA EN AMÉRICA LATINA

LOGÍSTICA VERDE, EL APORTE DE LOS ECONOMISTAS FRENTE A LA CRISIS AMBIENTAL

Suscríbete

Recibe lo más reciente a tu mail

LA LOGÍSTICA GANA PESO EN LAS ESTRATEGIAS EMPRESARIALES Y ACELERA SU APUESTA TECNOLÓGICA

El último Barómetro Círculo Logístico 2024 del SIL apunta una creciente tendencia de la actividad logística hacia la tecnificación y a un mayor peso de

NEARSHORING Y LOGÍSTICA: CÓMO ONEST LOGISTICS SE ADAPTA A LAS NUEVAS DEMANDAS DEL MERCADO

El nearshoring es una estrategia de externalización que consiste en trasladar la producción o servicios a países cercanos al mercado objetivo, en los últimos años,

TENDENCIA TECNOLÓGICA 2024 PARA LA LOGÍSTICA EN MÉXICO

La poca estructura disciplinaria laboral del medio y la falta de estandarización son algunos de los aspectos más relucientes y necesarios a trabajar para lograr

APM TERMINALS Y DP WORLD IMPULSAN ELECTRIFICACIÓN DE OPERACIONES PORTUARIAS EN PRO DE LA DESCARBONIZACIÓN

APM Terminals, división independiente de A.P. Moller-Maersk, y DP World anunciaron una iniciativa para acelerar la descarbonización de las terminales del mundo a través de

MEXICANOS IGNORAN LEGISLATURA INMOBILIARIA Y DE CONDOMINIOS

CIUDADES DEL FUTURO Y SMART CITIES, DOS REALIDADES COMPLEMENTARIAS

CONOCE TUS DERECHOS Y OBLIGACIONES PARA LAS ÁREAS COMUNES

CDMX, SAN PABLO Y SANTIAGO, MERCADOS CORPORATIVOS MÁS GRANDES DE AL

DETECTORES INALÁMBRICOS DE HACES FOTOELÉCTRICOS POWERG PG9200AX Y PG9350SL DE JOHNSON CONTROLS

PERSPECTIVAS 2024, ¿QUÉ LE DEPARA AL REAL ESTATE EN MÉXICO?

TORRES DE ACERO, ASÍ SON LOS RASCACIELOS SUSTENTABLES EN CDMX

TENDENCIAS EN EL SECTOR INMOBILIARIO QUE MARCARÁN EL 2024

CONDOMINIOS CERRADOS DESPOJAN A LA COMUNIDAD DE ESPACIOS PÚBLICOS

MEXICANOS IGNORAN LEGISLATURA INMOBILIARIA Y DE CONDOMINIOS

CIUDADES DEL FUTURO Y SMART CITIES, DOS REALIDADES COMPLEMENTARIAS

Suscríbete

Recibe lo más reciente a tu mail

DETECTORES INALÁMBRICOS DE HACES FOTOELÉCTRICOS POWERG PG9200AX Y PG9350SL DE JOHNSON CONTROLS

La tecnología inalámbrica PowerG elimina uno de los pasos más complicados durante la instalación de los sistemas de alarma de intrusión: la necesidad de excavar

CONOCE TUS DERECHOS Y OBLIGACIONES PARA LAS ÁREAS COMUNES

Dichos espacios están destinados para el uso de todos los habitantes, sin embargo, las personas suelen apropiarse de estas zonas para su uso particular. ¿Alguna

CDMX, SAN PABLO Y SANTIAGO, MERCADOS CORPORATIVOS MÁS GRANDES DE AL

En general, todas las ciudades de Latinoamérica presentan un balance positivo en el periodo analizado, al ocupar más metros cuadrados de oficinas que los que

PERSPECTIVAS 2024, ¿QUÉ LE DEPARA AL REAL ESTATE EN MÉXICO?

Juan Manuel Olivo, Director de Promoción y Emisiones de la Bolsa Mexicana de Valores (BMV) “Lo que necesitamos para el 2024 es continuar desarrollando distintos

4 +1 TENDENCIAS EN SEGURIDAD ELECTRÓNICA SEGÚN GENETEC

PUERTAS CON ‘BUZÓN DE VOZ’ Y QUE SE ABREN SOLAS: TECNOLOGÍA ‘LOW COST’ PARA EVITAR ROBOS EN CASA

ESTAFADORES UTILIZARÍAN INTELIGENCIA ARTIFICIAL PARA FINGIR SECUESTROS

CÁMARA INTELIGENTE PARA VIDEOVIGILANCIA CT36L

TENDENCIAS TECNOLÓGICAS ¿CÓMO SE TRANSFORMA LA INDUSTRIA?

LA CERRADURA B-2170 DE BKS ELEVA LOS ESTÁNDARES DE SEGURIDAD EN EL CONTROL DE ACCESOS

TECNOLOGÍAS DEL FUTURO ¿CÓMO LA IA CAMBIA LA SEGURIDAD ELECTRÓNICA HOY EN DÍA?

LA INTELIGENCIA ARTIFICIAL AYUDARÁ A LA EDUCACIÓN

CÁMARA INTELIGENTE CT36L

4 +1 TENDENCIAS EN SEGURIDAD ELECTRÓNICA SEGÚN GENETEC

PUERTAS CON ‘BUZÓN DE VOZ’ Y QUE SE ABREN SOLAS: TECNOLOGÍA ‘LOW COST’ PARA EVITAR ROBOS EN CASA

Suscríbete

Recibe lo más reciente a tu mail

CÁMARA INTELIGENTE PARA VIDEOVIGILANCIA CT36L

13Por Alvaro Llorente – 22 enero, 2024 569 0 Con amplias capacidades de integración en redes modernas, la cámara inteligente para videovigilancia CT36L se alimenta

ESTAFADORES UTILIZARÍAN INTELIGENCIA ARTIFICIAL PARA FINGIR SECUESTROS

La inteligencia artificial actualmente se encuentra al servicio de los estafadores, por lo que autoridades están alertando a la comunidad sobre engaños vía telefónica donde

TENDENCIAS TECNOLÓGICAS ¿CÓMO SE TRANSFORMA LA INDUSTRIA?

Convergencia de la nube, tecnología de gemelos digitales, sostenibilidad y más tendencias, marcarán el rumbo de la ciberseguridad en el 2024 En años recientes, el

LA CERRADURA B-2170 DE BKS ELEVA LOS ESTÁNDARES DE SEGURIDAD EN EL CONTROL DE ACCESOS

Procomsa ha presentado en Sicur, el salón internacional de la seguridad, la cerradura solenoide B-2170 de BKS, que distribuye en exclusiva en nuestro país, y

¿PORQUÉ “MUNDO EMPRESARIAL” ES LA OPCIÓN CORRECTA?

01.

Experiencia

Más de 15 años en el mercado.

02.

Origen

La revista es editada por la empresa Palabras Aladas, S.A. de C.V. con sede en la Ciudad de México.

03.

exposición

Tiraje de 20,000 ejemplares que se envían por mensajería a directores, gerentes responsables de la contratación de servicios en sus empresas, de igual forma obsequiamos la revista en Expos Empresariales, así como en las principales asociaciones del país.

PANORAMA ACTUAL DEL MERCADO INMOBILIARIO EN MÉXICO

Este año, el mercado de vivienda se vio amenazado por la inflación, un menor ingreso y la capacidad de pago disponible, el aumento en las

4 +1 TENDENCIAS EN SEGURIDAD ELECTRÓNICA SEGÚN GENETEC

El proveedor de tecnología especializado en soluciones unificadas de seguridad, seguridad pública, operaciones e inteligencia empresarial, Genetec Inc., ha compartido sus principales predicciones para la

USO DE IDENTIDADES DIGITALES EN EDIFICIOS INTELIGENTES

En la creciente presencia de edificios inteligentes en América Latina, las identidades digitales emergen como un componente esencial. No solo mejoran la seguridad y la

EL SECTOR DE LA SEGURIDAD PRIVADA DEBE SER EJEMPLO DE IGUALDAD Y DIVERSIDAD

Pepe Álvarez, Fernando Luján, Toño Abad, el ministro del Interior, Fernando Grande-Marlaska, y el presidente de APROSER, Ángel Córdoba, han intervenido en la jornada ‘La

Error 403: Requests from referer https://mundoempresarial.org are blocked..

Domain code: global

Reason code: forbidden

Error: No feed found with the ID 2.

Go to the All Feeds page and select an ID from an existing feed.

No te pierdas las últimas noticias

Obtén tu revista digital suscribiéndote aquí. ¡Es gratis!